LH.pl · Dział pomocy

W ostatnich miesiącach zauważyliśmy znaczący wzrost liczby ataków phishingowych, które szczególnie często celują w firmy hostingowe zarządzające domenami klientów. Przestępcy posługują się wyrafinowanymi metodami, wysyłając e-maile z informacją o rzekomo kończących się domenach, załączając fałszywe faktury i linki do płatności.

Działania te prowadzą do fałszywych stron, naśladujących nasz panel klienta lub bramki płatności, co skutkuje próbami wyłudzenia zarówno danych logowania, jak i bezpośrednich płatności.

W niniejszym artykule wyjaśnimy, jak rozpoznać i odpowiednio reagować na phishing, aby zminimalizować ryzyko utraty danych i środków finansowych. Informujemy także, co zrobić, gdy padliśmy ofiarą phishingu, czyli zalogowaliśmy się na nieautoryzowanej stronie lub dokonaliśmy zapłaty.

1. Czym jest Phishing i jak działa?

Phishing to metoda oszustwa internetowego, w której przestępcy podszywają się pod zaufane instytucje lub osoby, aby wyłudzić poufne informacje od ofiar. Atak ten bazuje na tzw. inżynierii społecznej, co oznacza, że wykorzystuje psychologię i manipulację, aby skłonić użytkowników do ujawnienia swoich danych, takich jak hasła, numery kart kredytowych czy dane osobowe. Phishing może przybierać różne formy, w tym fałszywe e-maile, wiadomości SMS czy nawet połączenia telefoniczne, a jego celem są zarówno osoby prywatne, jak i firmy.

Schemat ataku phishingowego zazwyczaj przebiega w kilku krokach. Najpierw przestępca wysyła masowo wiadomości do potencjalnych ofiar, często podszywając się pod znane firmy lub instytucje, takie jak banki czy firmy hostingowe. W treści wiadomości znajduje się prośba o dokonanie płatności, podanie poufnych informacji lub kliknięcie w link prowadzący do fałszywej strony internetowej, która imituje oryginalną witrynę. Gdy ofiara wprowadza swoje dane na takiej stronie, przestępca zyskuje dostęp do tych informacji i może je wykorzystać do kradzieży tożsamości lub pieniędzy.

Phishing jest skuteczny głównie dlatego, że wiele osób nie jest świadomych zagrożeń związanych z takimi atakami i łatwo daje się nabrać na fałszywe komunikaty.

2. Dlaczego firmy hostingowe są celem ataków phishingowych?

Firmy hostingowe zarządzają dużą bazą danych klientów oraz administrują płatnościami za odnawialne usługi, takie jak domeny internetowe, hosting czy certyfikaty SSL. Te regularne transakcje stwarzają przestępcom okazje do imitowania ważnych komunikatów, które mogą wyglądać na wiarygodne, a w rzeczywistości są próbami wyłudzenia danych do logowania lub pieniędzy.

Phishing oparty na fałszywych fakturach za odnowienie domen jest szczególnie lukratywny dla oszustów, ponieważ wykorzystują oni fakt, że wiele firm nie sprawdza dokładnie autentyczności takich żądań. Szczególnie okres przedświąteczny, kiedy to obserwujemy wzmożony ruch w e-commerce, przyciąga większą uwagę przestępców.

Jak działa phishing na odnowienie domeny?

Oszuści tworzą e-mail wyglądający na autentyczny, który informuje użytkownika o konieczności opłacenia usługi przedłużenia domeny. Tego rodzaju wiadomości często zawierają linki prowadzące do fałszywych stron, które imitują prawdziwy panel klienta lub bramkę płatności. Na tych stronach ofiary są proszone o podanie danych logowania lub informacji płatniczych, co umożliwia przestępcom kradzież ich danych dostępowych i środków finansowych.

Oszuści często wykorzystują emocje ofiar, takie jak strach przed utratą domeny, aby skłonić je do działania bez zastanowienia. Podkreślają fakt, że jeśli domena lub inne usługi nie zostaną odnowione, klient utraci dostęp do strony, skrzynek mailowych i innych elementów.

Ważne jest, aby zawsze dokładnie sprawdzać adresy nadawców oraz unikać klikania w linki w wiadomościach, które wydają się podejrzane.

3. Jak rozpoznać próbę phishingu?

Phishing może być trudny do zidentyfikowania, ale istnieją pewne sygnały, które powinny wzbudzić Twoją czujność.

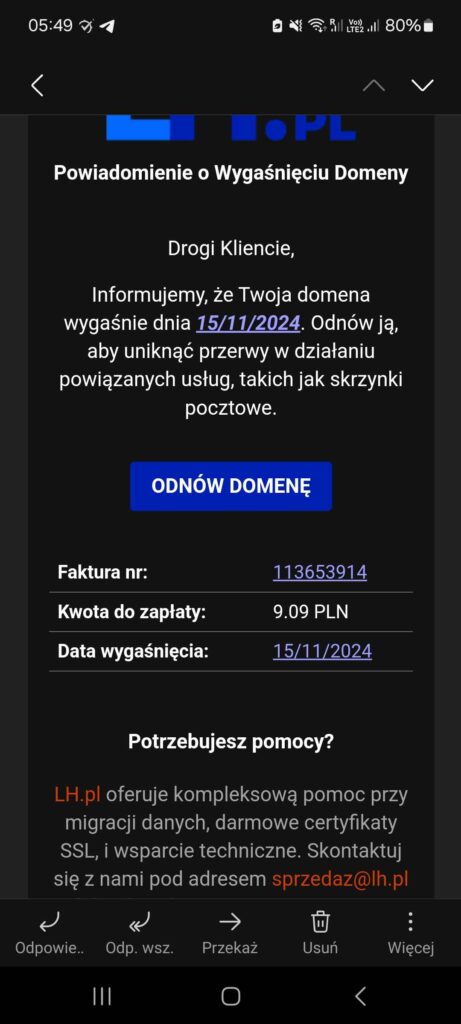

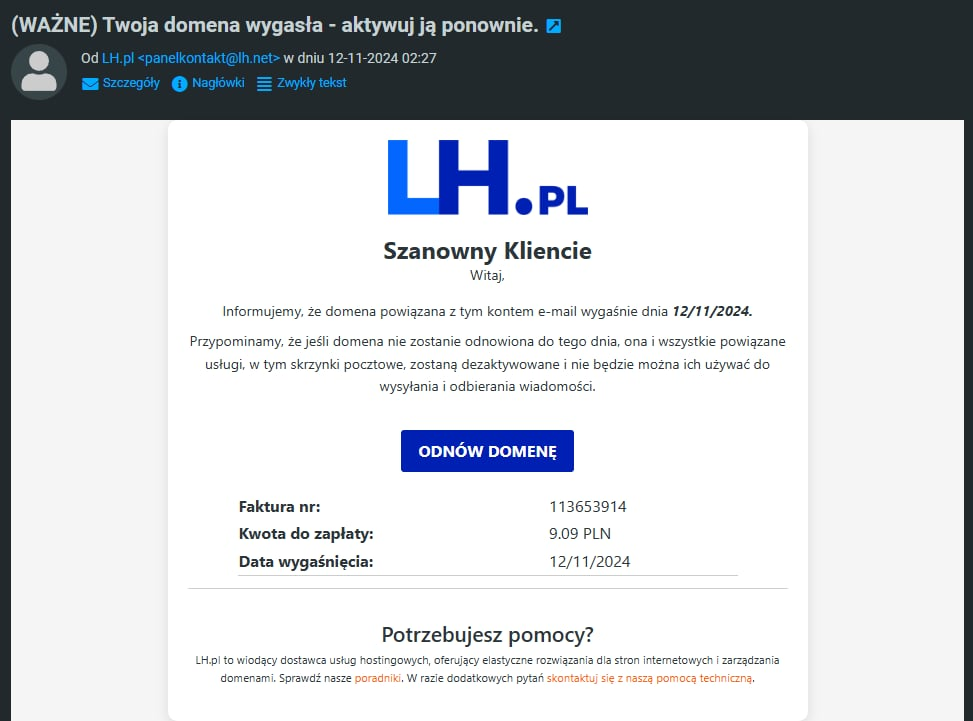

Oto przykładowa wiadomość e-mail, która nie została wysłana przez LH.pl:

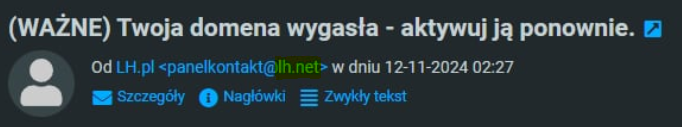

Niezgodność adresów e-mailowych

E-maile phishingowe często pochodzą z adresów, które na pierwszy rzut oka mogą wyglądać autentycznie, ale przy bliższym przyjrzeniu różnią się od oficjalnych adresów e-mail Twojego dostawcy usług.

Autoryzowana, prawdziwa wiadomość od LH.pl nigdy nie zostanie wysłana z adresu, który kończy się inaczej niż na @lh.pl. Zawsze sprawdzaj adres e-mail nadawcy. Jeśli widzisz, że adres jest w innej domenie niż lh.pl, będzie to pierwszy sygnał.

Powyżej przykładowy nadawca wiadomości phishingowej – użyto maila panelkontakt@lh.net, czyli w domenie lh.net, która nie należy do naszej firmy.

Brak oficjalnych logotypów lub ich niska jakość

Oszuści rzadko mają dostęp do oryginalnych, wysokiej jakości grafik używanych przez firmy, więc ich fałszywe wiadomości mogą zawierać zniekształcone logotypy lub w ogóle ich nie zawierać.

Generalnie, elementy stylistyczne w takim mailu mogą mocno odbiegać od profesjonalnych standardów (zbyt duże lub zbyt małe odstępy, tekst niemal nachodzący na siebie, zbyt mały lub duży rozmiar obrazów, niespójne kolory, odbieganie od przyjętego przez usługodawcę szablonu).

Błędy ortograficzne i gramatyczne

Wiadomości od renomowanych firm są zazwyczaj dobrze napisane. Jeśli wiadomość zawiera błędy językowe, dziwne sformułowania lub obce znaki, może to być próba phishingu. Ten element jest nieco trudniej wyłapać, gdyż coraz częściej treść takich wiadomości jest przygotowywana przez AI.

Podejrzane linki

Zawsze sprawdzaj URL-e przed kliknięciem. Jeśli link wydaje się podejrzany lub nie prowadzi do oficjalnej strony firmy, którą znasz, nie klikaj go.

4. Skąd atakujący ma mój adres e-mail? Czy doszło do wycieku danych?

Otrzymanie wiadomości e-mail, która wydaje się pochodzić od Twojego rejestratora domen, może budzić niepokój i sugerować, że doszło do wycieku danych. Chcemy jednak zapewnić, że nasze systemy są całkowicie bezpieczne i nie doszło do żadnego wycieku informacji o naszych klientach.

Oszuści posiadają wiele innych metod pozyskiwania adresów e-mail, które nie wymagają włamania do naszych systemów, zwłaszcza gdy chodzi o phishing związany z domenami internetowymi. Atakujący mogą łatwo pozyskać adresy e-mail z różnych źródeł, takich jak publicznie dostępne bazy WHOIS (jeśli dane nie są ukryte) czy przez skanowanie stron internetowych w poszukiwaniu kontaktów.

Wykorzystanie publicznie dostępnych baz danych WHOIS

W publicznej bazie WHOIS mogą znajdować się dane kontaktowe właściciela domeny, a także informacja o tym, kto jest jej rejestratorem (czyli w jakiej firmie właściciel opłaca odnowienia domeny). Nawet jeśli adres e-mail nie jest bezpośrednio dostępny w bazie WHOIS, to dane kontaktowe mogą posłużyć do znalezienia go w sieci i odpowiedniego sparowania z właściwymi podmiotami.

Przy odrobinie wysiłku oraz automatyzacji możliwe jest sprawne przygotowanie szablonów wiadomości e-mail, które budzą zaufanie, a następnie rozesłanie ich pod właściwe adresy.

Skanowanie stron internetowych

Przestępcy mogą używać automatycznych narzędzi (botów), aby przeszukiwać strony internetowe w poszukiwaniu adresów e-mail. Adresy te często są zamieszczane na stronach jako kontakt do firmy lub jej pracowników.

Inne techniki

Istnieje wiele innych metod, jak web scraping czy phishing społecznościowy, które pozwalają zbierać dane kontaktowe bez konieczności włamywania się do systemów. Te metody opierają się na zbieraniu informacji z różnych publicznie dostępnych źródeł lub manipulowaniu użytkownikami do ujawnienia ich danych.

Podsumowując, mimo że nasze systemy są bezpieczne, istnieją zewnętrzne sposoby, przez które oszuści mogą próbować pozyskać dane.

Warto też pamiętać, że nie zawsze adres e-mail, na który otrzymamy wiadomość phishingową, będzie zgodny z tym, na który domena lub inna usługa jest faktycznie zarejestrowana. To jedna z cech phishingu – metoda ta jest bowiem daleka od doskonałości pod kątem technicznym i opiera się głównie na elemencie ludzkim. Odpowiednie dobranie słów i położenie nacisku na konieczność natychmiastowego działania sprawiają, że ofiara może uśpić na chwilę swoją czujność i nie skojarzyć tego faktu. Dlatego ważne jest, aby każdy był świadomy tych metod i zachowywał ostrożność.

5. Jakie działania prewencyjne wykonujemy w LH.pl?

W odpowiedzi na rosnącą liczbę ataków phishingowych podjęliśmy szereg działań, aby edukować i informować naszych klientów o potencjalnych zagrożeniach.

Kampania edukacyjna i komunikaty ostrzegawcze

Regularnie wysyłamy maile ostrzegawcze, które mają na celu uświadomienie klientów o metodach działania oszustów oraz o sposobach, jak można się przed nimi obronić. Dodatkowo, w naszym panelu klienta umieszczamy komunikaty, które pojawiają się podczas logowania, aby przypominać o potrzebie zachowania ostrożności oraz o najnowszych próbach oszustw, które zostały zidentyfikowane przez nasz zespół bezpieczeństwa.

Zabezpieczenia kont

W naszym serwisie zaimplementowaliśmy dwuskładnikowe uwierzytelnienie (2FA), które stanowi istotną barierę ochronną dla wszystkich kont użytkowników. Proces wdrożenia 2FA został zaprojektowany tak, aby maksymalnie zabezpieczyć dostęp do kont, jednocześnie umożliwiając elastyczność w wyborze metody uwierzytelniania.

2FA Mail

Domyślnie każde konto w LH.pl jest chronione przez weryfikację dwuetapową za pomocą e-maila. Oznacza to, że każdorazowo, gdy użytkownik próbuje zalogować się z nowego urządzenia lub przeglądarki, automatycznie wysyłana jest wiadomość e-mail zawierająca kod potwierdzający. Logowanie można zakończyć sukcesem tylko po wprowadzeniu tego kodu. To ustawienie jest aktywne domyślnie dla wszystkich kont, co zapewnia wysoki poziom bezpieczeństwa dostępu do konta. Nie można go wyłączyć – może natomiast zostać zastąpione poprzez konfigurację aplikacji Google Authenticator, aby otrzymywać kody w aplikacji na telefonie.

2FA przez Google Authenticator

Dla użytkowników, którzy preferują inną formę dostarczania kodów uwierzytelniających niż przez e-mail, oferujemy możliwość aktywacji weryfikacji dwuetapowej za pomocą aplikacji Google Authenticator.

Ustawienie to jest dostępne w panelu klienta i po jego aktywacji, aplikacja na telefonie użytkownika zacznie generować kody bezpieczeństwa, które zmieniają się co kilkadziesiąt sekund. Użycie tej aplikacji eliminuje potrzebę otrzymywania kodów przez e-mail i zwiększa wygodę oraz bezpieczeństwo, gdyż kody są generowane lokalnie na urządzeniu użytkownika.

Te prewencyjne środki są częścią naszej ciągłej misji ochrony klientów przed rosnącymi zagrożeniami w cyberprzestrzeni. Zawsze staramy się być o krok przed przestępcami, adaptując nasze metody obrony do ewoluującego krajobrazu zagrożeń, aby nasze usługi pozostały bezpieczne.

6. Co zrobić, gdy otrzymam podejrzaną wiadomość?

Jeśli otrzymasz e-mail, który wydaje się być próbą phishingu, postępuj według poniższych wskazówek:

Nie klikaj w żadne linki ani przyciski w treści wiadomości

Kliknięcie może przenosić Cię na fałszywe strony, które próbują wykraść Twoje dane osobowe lub zainfekować Twój komputer szkodliwym oprogramowaniem.

Nie wprowadzaj swoich danych do logowania ani danych karty bankowej

Jeśli jesteś zmuszony do zalogowania się lub dokonania płatności, zawsze otwieraj nową kartę w przeglądarce i wpisz adres URL strony manualnie.

Zawsze loguj się do usług przez oficjalne strony

Aby dostać się do panelu klienta LH.pl, wpisz bezpośrednio lh.pl/panel w pasku adresu przeglądarki zamiast klikania w linki zawarte w e-mailu.

Uruchom dwuskładnikowe uwierzytelnienie (2FA)

Dwuskładnikowe uwierzytelnienie dodaje dodatkową warstwę bezpieczeństwa, wymagając nie tylko hasła, ale również drugiego czynnika, takiego jak kod z aplikacji Google Authenticator, co znacznie utrudnia dostęp do konta osobom nieupoważnionym.

Mimo iż zabezpieczamy domyślnie wszystkie konta koniecznością podania kodu wysłanego na mail podczas logowania, warto rozważyć wzmocnienie tego ustawienia i skonfigurowanie aplikacji Google Authenticator. Dzięki temu kody będą dostępne tylko w aplikacji na telefonie.

7. Co zrobić, gdy podałem dane lub przekazałem pieniądze przestępcom?

Niestety, nawet najbardziej czujni z nas mogą paść ofiarą przestępstwa phishingowego. Jeśli uświadomisz sobie, że podałeś swoje dane osobowe lub przekazałeś pieniądze oszustom, istnieje kilka ważnych kroków, które należy natychmiast podjąć, aby zminimalizować szkody i zwiększyć szanse na odzyskanie straconych środków.

Zbierz i zachowaj wszystkie informacje

Zbierz jak najwięcej informacji związanych z transakcją. Zapisz wszystkie szczegóły dotyczące fałszywej wiadomości e-mail, w tym treść, adres nadawcy, wszelkie linki, które zostały kliknięte, oraz datę i czas transakcji. Jeśli to możliwe, zrób zrzuty ekranu fałszywej strony internetowej lub e-maila.

Zmiana haseł

Natychmiast zmień hasła do wszystkich swoich kont online, które mogły zostać naruszone w wyniku phishingu. Upewnij się, że nowe hasła są silne i unikalne dla każdego konta.

Skontaktuj się z bankiem

Skontaktuj się jak najszybciej ze swoim bankiem lub instytucją finansową, aby poinformować ich o możliwości oszustwa. Poproś o zablokowanie konta lub karty, przez którą przekazano środki, i zapytaj o możliwość odwrócenia nieautoryzowanej transakcji.

Monitoruj aktywność na swoim koncie bankowym lub karcie kredytowej

Regularnie sprawdzaj swoje wyciągi bankowe i raporty kredytowe, aby upewnić się, że nie ma żadnych innych nieautoryzowanych transakcji lub zmian.

Podjęcie tych działań pomoże nie tylko zabezpieczyć Twoje finanse, ale także przyczyni się do zwiększenia świadomości na temat konieczności ochrony przed cyberzagrożeniami.

Zgłoś zawiadomienie

Jeśli otrzymałeś wiadomość, która jest phishingiem możesz zgłosić ten incydent do CSIRT NASK. Aby wspomóc walkę z cyberprzestępczością, warto takie incydenty każdorazowo zgłaszać. Warto podkreślić, że zgłoszenie pozwoli administratorom na ostrzeżenie przed nowym atakiem i dopisanie domeny do listy ostrzeżeń. Umożliwi również wyeliminowanie obecnego zagrożenia np. poprzez blokadę strony.

Oprócz tego złóż zawiadomienie o podejrzeniu popełnienia przestępstwa w najbliższej jednostce policji lub bezpośrednio w prokuraturze.

Szczegóły dotyczące zgłaszania incydentów i procedury z tym związane znajdziesz poniżej.

8. Kto powinien zgłosić incydent?

Zgłoszenie incydentu phishingowego powinno zostać dokonane przez osobę poszkodowaną, czyli przez klienta, który dokonał płatności na rzecz oszustów.

Jest to ważne, ponieważ tylko poszkodowany ma dostęp do wszystkich konkretnych informacji dotyczących wyłudzenia danych lub pieniędzy oraz jest bezpośrednio dotknięty przez skutki oszustwa. Należy zebrać i zachować wszystkie zebrane dowody, które mogą pomóc w śledztwie. Pamiętaj, że szczegółowe informacje, takie jak daty, godziny transakcji, wykorzystywane konta bankowe i adresy URL, mogą być kluczowe w dochodzeniu.

Chociaż bezpośrednie zgłoszenie musi być wykonane przez osobę poszkodowaną, jako firma hostingowa możemy wesprzeć naszych klientów w tym procesie. Oferujemy pomoc w zrozumieniu, jakie informacje są potrzebne podczas zgłaszania i jakie kroki należy podjąć. Możemy również dostarczyć wszelkie dane, które mamy na temat podejrzanych działań związanych z kontem klienta, które mogą ułatwić dochodzenie.

9. Jak zgłaszać incydenty do organów ścigania i CERT Polska?

Zgłaszanie incydentów cyberprzestępczych, takich jak phishing, jest kluczowym krokiem w walce z cyberprzestępczością. Oto jak możesz zgłosić incydent do Policji oraz do CERT Polska.

Przygotowanie dowodów

Aby proces zgłaszania był efektywny, niezbędne jest odpowiednie przygotowanie dokumentacji:

- Zbieranie danych — zapisz wszystkie informacje związane z atakiem phishingowym, w tym daty, godziny, adresy e-mail sprawcy, treść komunikatów, nagłówki e-mail oraz adresy URL fałszywych stron.

- Zrzuty ekranu — zrób zrzuty ekranu fałszywych e-maili, stron internetowych oraz innych form komunikacji z oszustami jest nieocenione dla dowodów.

- Dokumentacja transakcji — jeśli dokonałeś płatności, zbierz potwierdzenia transakcji, wyciągi bankowe pokazujące przelew środków, oraz wszelkie inne dokumenty związane z transakcją.

Zgłoszenie przestępstwa

Zawiadomienie o podejrzeniu popełnienia przestępstwa można złożyć w każdej jednostce Policji na terenie Polski.

- Zawiadomienie można zgłosić osobiście, ale jest również możliwość złożenia zawiadomienia pisemnie. Wszystkie szczegóły znajdziesz na stronie rządowej: https://www.gov.pl/web/gov/zglos-przestepstwo

- W zawiadomieniu należy podać jak najwięcej informacji dotyczących przestępstwa, w tym szczegółowy opis zdarzenia, datę i godzinę, a także wszelkie dane, które mogą być przydatne w śledztwie, takie jak adresy e-mail, numery kont bankowych, przesłane linki czy nagłówki e-maili.

- Policja podkreśla, że każde zawiadomienie powinno zawierać kompleksowe informacje dotyczące przestępstwa. Jest to kluczowe dla efektywnego rozpoczęcia i prowadzenia dochodzenia. Dokumentacja związana z dokonanymi przelewami, zapisy rozmów czy korespondencja e-mailowa to przykłady materiałów, które mogą znacznie przyspieszyć proces identyfikacji sprawców i ścigania przestępstw.

- Zaleca się dołączenie wszelkich dowodów, które mogą potwierdzić fakt oszustwa, w tym zrzuty ekranu, kopie e-maili, wiadomości SMS, a także dokumentację związaną z dokonanymi transakcjami.

Zgłoszenie do CERT Polska

CERT Polska jest jednostką, która zajmuje się reagowaniem na incydenty bezpieczeństwa cybernetycznego.

- Zgłoszenia można dokonać za pośrednictwem ich oficjalnej strony internetowej, gdzie należy wypełnić formularz zgłoszeniowy.

- Podobnie jak w przypadku Policji, ważne jest, aby dostarczyć jak najwięcej informacji oraz dowodów związanych z incydentem. CERT Polska wymaga szczegółów takich jak typ ataku, opis zdarzenia, oraz wszelkie techniczne informacje, które mogą pomóc w analizie i odpowiedzi na incydent.

Pamiętaj, że dokładność i kompletność zgłoszenia mogą znacząco wpłynąć na szybkość i skuteczność działań podejmowanych przez organy ścigania oraz specjalistyczne jednostki takie jak CERT Polska.

10. Podsumowanie i zalecenia

Podsumowując, ciągła edukacja na temat cyberbezpieczeństwa i zachowanie czujności są niezbędne do ochrony swoich danych, kont oraz środków finansowych przed phishingiem. Ataki phishingowe są coraz bardziej wyrafinowane i mogą łatwo wprowadzić w błąd nawet doświadczonych użytkowników. Niestety, natura tego ataku sprawia, że tylko edukacja i świadomość są pewnymi narzędziami w obronie przed phishingiem.

Zachowaj ostrożność podczas klikania w linki zawarte w e-mailach. Zawsze upewnij się, że wiadomość pochodzi z zaufanego źródła. Dla użytkowników LH.pl zalecamy wykonanie wszystkich operacji związanych z płatnościami po samodzielnym zalogowaniu się bezpośrednio do panelu klienta na stronie lh.pl/panel. Tylko tam masz pewność, że wszystkie faktury i transakcje są prawidłowe i bezpieczne.