LH.pl · Dział pomocy

Spoofing to rodzaj ataku komputerowego, polegający na podszywaniu się pod inną osobę, system komputerowy lub adres IP w celu oszukania użytkowników lub systemów informatycznych. Celem spoofingu jest zazwyczaj oszukanie użytkowników, przechwytywanie danych, atakowanie systemów, dostęp do poufnych informacji oraz wyrządzenie szkód finansowych lub naruszenie prywatności.

- Spoofing to rodzaj ataku komputerowego polegającego na podszywaniu się pod inną osobę lub system w celu oszukania użytkowników i zdobycia poufnych informacji.

- Najczęstsze formy spoofingu to e-mail spoofing, IP spoofing, DNS spoofing, caller ID spoofing i website spoofing, z których każda może prowadzić do poważnych konsekwencji, takich jak kradzież tożsamości i utrata danych.

E-mail spoofing

E-mail spoofing to bardzo popularna technika, w której atakujący podszywa się pod zaufanego nadawcę, aby skłonić odbiorcę do podjęcia określonych działań, takich jak kliknięcie w złośliwy link lub ujawnienie poufnych informacji. Spoofowane e-maile często zawierają fałszywe nagłówki, które wydają się pochodzić od autentycznych nadawców.

Jak działa spoofing mailowy?

Spoofing mailowy działa poprzez manipulację nagłówkami wiadomości e-mail, aby wyglądały na wysłane od zaufanego nadawcy. Atakujący może zmodyfikować pole „Od”, aby e-mail wydawał się pochodzić z legalnego źródła, takiego jak bank, pracodawca lub znana firma. Spoofowane e-maile często zawierają:

- Złośliwe linki: Kliknięcie w link może prowadzić do zainstalowania złośliwego oprogramowania lub phishingowych stron internetowych.

- Załączniki: Zainfekowane załączniki mogą zawierać wirusy, trojany lub inne złośliwe oprogramowanie.

- Prośby o poufne informacje: Spoofowane e-maile mogą prosić o podanie danych logowania, numerów kart kredytowych lub innych poufnych informacji.

E-mail spoofing to zatem nic innego jak forma ataku cyberprzestępczego na skrzynkę e-mail użytkownika, w którym atakujący maskuje swoją tożsamość, podszywając się pod kogoś innego. Ten sposób ataku może być wykorzystywany do ataków phishingowych — atakujący, kradnąc tożsamość zaufanej instytucji (np. instytucji bankowej), zyskuje zaufanie odbiorcy wiadomości, co pozwala mu łatwiej nakłonić go do wykonania pożądanych czynności.

Dlaczego podszycie się pod inny e-mail jest możliwe? W przypadku protokołu SMTP, gdy wiadomości zostają wysłane z konkretnego adresu mailowego nadawcy np. za pomocą Outlooka, serwery poczty wychodzącej nie są w stanie zweryfikować, czy wskazany adres jest poprawny. Dlatego też tak duże znaczenie mają protokoły SPF, DKIM i DMARC.

| Sprawdź: Co to jest DKIM i DAMRC |

Przykład wiadomości spoofingowej:

Temat: Your website xxxxxx.pl was hacked by Ukrainian hackers.

Treść wiadomości:

Hello. We are Ukrainian hackers and we hacked your site agencjainspire.pl

What do we want? We want you to make a donation in support of Ukraine to this Bitcoin (BTC) wallet by March 25 in the amount of 0.05 BTC, this is a small amount: bc1quyrs48nmreaxrrv8u4s090ss7xq79tjcc68kuf If you do not make a donation, then a huge full-screen banner will appear on your site asking all visitors to your site to help Ukraine (your site will not be visible, only our banner), if you remove it, we will hang it again, if you fix the vulnerability, then we find a new one and hang the banner again. As a last resort, we will have the domain name registrar block your domain permanently.

Inne rodzaje spoofingu

Istnieje wiele różnych form spoofingu, takich jak e-mail spoofing, IP spoofing, DNS spoofing, caller ID spoofing, website spoofing i wiele innych. Każda z nich różni się sposobem działania, jednak wszystkie mają jeden wspólny mianownik – podszywanie się pod inną osobę, adres IP, przeglądarkę, program, etykietę lub system komputerowy.

IP spoofing

IP spoofing polega na manipulacji pakietami danych w sieci poprzez podanie fałszywego adresu IP. Atakujący może używać tej techniki, aby ukryć swoją tożsamość, omijać zabezpieczenia sieciowe lub przekierować ruch internetowy. W tym wypadku do podszycia się pod innego użytkownika dochodzi poprzez przedstawienia się pod innym adresem IP niż ten rzeczywisty. Systemy wykorzystujące adres IP do walidacji użytkownika w takim wypadku zweryfikują go jako prawidłowego i umożliwią dostęp np. do wrażliwych danych.

DNS spoofing

DNS spoofing, znany również jako zatrucie pamięci podręcznej DNS, to technika, w której atakujący wprowadza fałszywe dane do systemu DNS. Skutkuje to przekierowaniem użytkowników na fałszywe strony internetowe, co może prowadzić do kradzieży danych logowania lub innych poufnych informacji.

DNS spoofing może także prowadzić do utraty dostępu do ważnych zasobów internetowych i zakłóceń w działaniu aplikacji sieciowych. Istnieją różne metody przeciwdziałania tego rodzaju atakom, takie jak stosowanie zabezpieczeń warstwy transportowej, jak SSL/TLS, oraz regularne aktualizacje oprogramowania służącego do zarządzania DNS. Ważne jest także, aby korzystać z zaufanych serwerów DNS i unikać korzystania z niezabezpieczonych sieci Wi-Fi, gdzie ryzyko spoofingu DNS jest większe.

Caller ID spoofing

Caller ID spoofing to technika używana w telekomunikacji, w której atakujący zmienia informacje o identyfikatorze dzwoniącego, aby wyglądało na to, że połączenie pochodzi od zaufanego źródła. Celem jest zazwyczaj oszukanie odbiorcy w celu uzyskania poufnych informacji lub oszukania go na pieniądze.

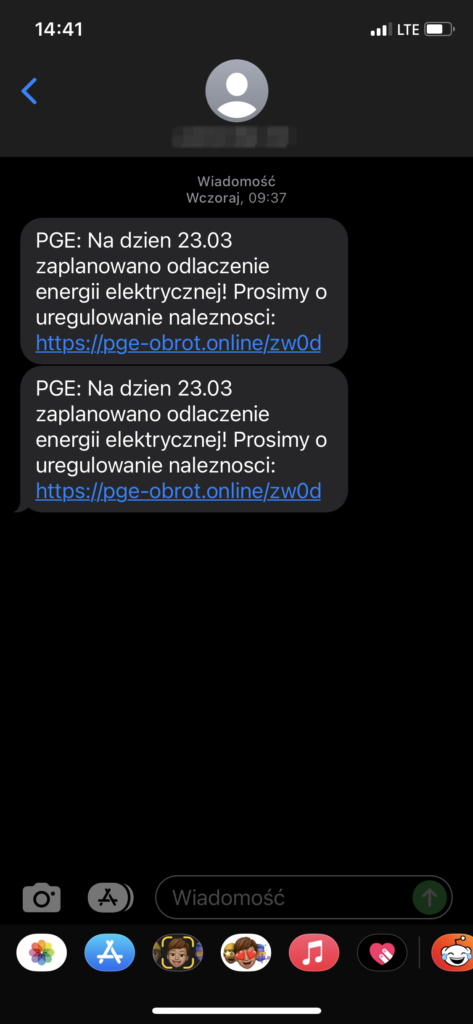

SMS spoofing

SMS spoofing to bardzo podobna technika do Caller ID spoofing, z tą różnicą, że w tym wypadku nie dochodzi do połączenia telefonicznego. Zamiast tego wysyłana jest wiadomość SMS. Wiadomość może zawierać np. informacje o nadanej paczce, czy też ponaglenie do zapłaty. Podobnie jak w przypadku ataków e-mail, celem jest nakłonienie użytkownika do przejścia na wskazany adres, pod którym najczęściej pojawia się konieczność logowania.

Website spoofing

Website spoofing polega na tworzeniu fałszywych stron internetowych, które wyglądają identycznie jak legalne strony. Celem jest oszukanie użytkowników i nakłonienie ich do podania poufnych informacji, takich jak dane logowania, informacje o kartach kredytowych itp.

Skutki Ataków Spoofingowych

Ataki spoofingowe mogą mieć poważne konsekwencje, które mogą wpływać na osoby i firmy na wiele różnych sposobów. Oto kilka najważniejszych skutków, jakie mogą wyniknąć z takich ataków:

1. Kradzież tożsamości

Jednym z najczęstszych i najbardziej niebezpiecznych skutków spoofingu jest kradzież tożsamości. Atakujący mogą uzyskać dostęp do osobistych informacji, takich jak numery identyfikacyjne, dane logowania, a nawet dane finansowe. Następnie mogą używać tych informacji do podszywania się pod ofiarę w celu otwierania nowych kont bankowych, robienia zakupów online lub podejmowania innych działań, które mogą poważnie zaszkodzić ofierze.

2. Utrata danych

Spoofing może prowadzić do utraty cennych danych, zarówno dla osób prywatnych, jak i firm. Atakujący mogą uzyskać dostęp do dokumentów, zdjęć, e-maili oraz innych poufnych informacji, które mogą zostać skradzione, zmodyfikowane lub zniszczone. Dla firm, utrata danych może oznaczać utratę zaufania klientów, problemy prawne oraz duże straty finansowe.

3. Naruszenie prywatności

Kiedy atakujący uzyskują dostęp do poufnych informacji, może to prowadzić do poważnego naruszenia prywatności. Mogą przeglądać prywatne wiadomości, monitorować aktywność online i uzyskać wgląd w życie osobiste ofiary. W przypadku firm, naruszenie prywatności klientów może prowadzić do utraty reputacji i zaufania.

4. Szkody finansowe

Ataki spoofingowe mogą prowadzić do znacznych strat finansowych. Na przykład, atakujący mogą uzyskać dostęp do kont bankowych i przeprowadzać nieautoryzowane transakcje, co może prowadzić do utraty środków. Dla firm, koszty związane z odzyskiwaniem danych, naprawą systemów oraz pokrywaniem strat mogą być ogromne.

5. Zakłócenia operacyjne

Spoofing może prowadzić do zakłóceń w normalnym funkcjonowaniu systemów komputerowych i sieci. Atakujący mogą przekierowywać ruch internetowy, blokować dostęp do usług online lub powodować awarie systemów, co może skutkować przestojami i spadkiem wydajności.

6. Szkody dla reputacji

Atak spoofingowy może poważnie zaszkodzić reputacji osoby lub firmy. Jeśli informacje o ataku staną się publiczne, może to prowadzić do utraty zaufania ze strony klientów, partnerów biznesowych oraz innych interesariuszy. Dla firm, odbudowa reputacji po ataku może być trudnym i kosztownym procesem.

Jak się chronić przed spoofingiem?

Aby zminimalizować ryzyko ataków spoofingowych i ich skutki, warto stosować kilka podstawowych zasad:

- Regularnie aktualizować oprogramowanie i systemy operacyjne.

- Używać silnych, unikalnych haseł i zmieniać je regularnie.

- Stosować oprogramowanie antywirusowe i firewalle.

- Być ostrożnym przy otwieraniu e-maili od nieznanych nadawców. W przypadku otrzymania podejrzanego e-maila czy wiadomości tekstowej, zawsze warto sprawdzić nadawcę i treść komunikatu, aby upewnić się, że nie jest to próba spoofingu.

- Unikać klikania w podejrzane linki czy pobierania załączników z nieznanych źródeł.

- Edukować się na temat cyberbezpieczeństwa i być świadomym zagrożeń.

Świadomość i odpowiednie środki ochrony mogą znacznie zmniejszyć ryzyko ataków spoofingowych i ich negatywnych skutków. Dbanie o bezpieczeństwo w internecie to stały proces, który wymaga uwagi i zaangażowania.

Kary pieniężne za spoofing

Jakie kary grożą osobom, które próbują wyłudzić pieniądze? Kary pieniężne za spoofing, czyli fałszowanie informacji o nadawcy wiadomości, zostały wprowadzone w celu ograniczenia tego rodzaju oszustw. W Polsce osoba, która dopuszcza się spoofingu, może zostać ukarana grzywną w wysokości do 5 000 000 złotych. Oczywiście kary pieniężne są tylko jednym z możliwych środków przeciwdziałania temu procederowi. Ważne jest także edukowanie społeczeństwa na temat zagrożeń związanych z fałszywymi wiadomościami oraz przestrzeganie zasad bezpiecznego korzystania z Internetu. Spoofing, zwłaszcza w kontekście phishingu, może prowadzić do kradzieży danych osobowych i finansowych, dlatego tak istotne jest egzekwowanie surowych kar dla osób dopuszczających się tego rodzaju przestępstw. Warto jednak pamiętać, że walka z tym procederem powinna opierać się również na prewencji i edukacji, aby minimalizować ryzyko padnięcia ofiarą tego rodzaju oszustw.

| Sprawdź, także: Czym jest spam i jak go skutecznie ograniczyć? |

Podsumowanie

E-mail spoofing jest często wykorzystywany w atakach phishingowych. W tym wypadku atakujący podszywa się pod inny adres e-mail, często należący do kogoś, kto jest potencjalnie zaufany przez ofiarę. W ten sposób usypiana jest czujność użytkownika, co ułatwia nakłonienie go do wykonania określonej czynności. Otrzymujemy bowiem wiadomość identyfikującą się za pomocą pola nadawcy jako autentyczną, jednak w rzeczywistości jest ona wysłana przez innego użytkownika.

Pamiętaj, że otrzymując wiadomość z jakimkolwiek linkiem, warto dokładnie ją przeanalizować. Jeśli otrzymujesz podejrzaną prośbę zweryfikowania czy potwierdzenia płatności, mimo że w ostatnim czasie niczego nie kupowałeś lub sprzedawałeś, to zignoruj taką wiadomość. Podobnie jest w przypadku podejrzanych wiadomości dotyczących np. nieopłaconych rachunków czy faktur. Zawsze zastanów się, czy istnieje w ogóle powód, dla którego taka wiadomość mogła zostać do Ciebie wysłana.

Zwróć także uwagę na pisownię — jeśli wiadomość jest rzekomo wysłana od zaufanej instytucji, np. bankowej, a pojawiają się w niej błędy ortograficzne, to istnieje duże prawdopodobieństwo, że nie jest to autentyczna wiadomość. Zaufane instytucje dbają o poprawność językową wszystkich wysyłanych wiadomości, natomiast atakujący często popełniają wyraźne błędy. Nie otwieraj także załączników, w których zamieszczone są pliki wykonywalne, takie jak .bat czy .exe. Archiwa (.zip, .rar etc.) otwieraj tylko wtedy, gdy masz pewność, że wiadomość pochodzi z zaufanego źródła.